ปัจจุบัน มีเสียงเรียกร้องเพิ่มมากขึ้นให้องค์กรธุรกิจและผู้ใช้ตามบ้านอัพเกรดระบบ Windows XP ที่มีอยู่ให้เป็น Windows เวอร์ชั่นใหม่ หากไม่ใช่เพื่อฟีเจอร์ใหม่ๆ อย่างน้อยก็เพื่อปรับปรุงความปลอดภัยและการสนับสนุนที่ดีขึ้น โดยพื้นฐานแล้ว ตู้เอทีเอ็มคือเครื่องคอมพิวเตอร์ที่ควบคุมการเข้าถึงเงินสด แต่ปรากฏว่าเกือบ 95% ของตู้เอทีเอ็มรันระบบปฏิบัติการ Windows XP ขณะที่ Windows XP กำลังจะสิ้นสุดอายุการใช้งานในวันที่ 8 เมษายน 2557 ธุรกิจธนาคารก็ต้องเผชิญกับความเสี่ยงที่ร้ายแรงของการโจมตีทางไซเบอร์ที่พุ่งเป้าไปยังตู้เอทีเอ็ม ความเสี่ยงที่ว่านี้ไม่ได้เป็นเพียงข้อสันนิษฐานเท่านั้น แต่เป็นเรื่องที่เกิดขึ้นจริง กล่าวคือ อาชญากรทางไซเบอร์กำลังมุ่งโจมตีตู้เอทีเอ็มด้วยเทคนิคที่ซับซ้อนมากขึ้น

ในช่วงปลายปี 2556 เราได้เขียนบล็อกเกี่ยวกับมัลแวร์ชนิดใหม่ที่โจมตีระบบเอทีเอ็มในเม็กซิโก ซึ่งสามารถบังคับให้ตู้เอทีเอ็มปล่อยเงินสดออกมาได้ตามสั่งโดยใช้คีย์บอร์ดภายนอกในการควบคุม ภัยคุกคามดังกล่าวมีชื่อว่า Backdoor.Ploutus หลายสัปดาห์ต่อมา เราพบมัลแวร์รุ่นใหม่ที่แสดงให้เห็นว่ามัลแวร์ดังกล่าวได้พัฒนาไปสู่สถาปัตยกรรมแบบโมดูลาร์ นอกจากนี้ มัลแวร์รุ่นใหม่ยังแปลเป็นภาษาอังกฤษอีกด้วย ซึ่งแสดงให้เห็นว่าผู้สร้างมัลแวร์ได้ขยายขอบเขตไปสู่ประเทศอื่นๆ โดยมัลแวร์รุ่นใหม่นี้ใช้ชื่อว่า Backdoor.Ploutus.B (ในบล็อกนี้เรียกว่า Ploutus)

สิ่งที่น่าสนใจเกี่ยวกับ Ploutus รุ่นนี้ก็คือ มัลแวร์ดังกล่าวช่วยให้อาชญากรไซเบอร์สามารถส่งข้อความเอสเอ็มเอสไปยังตู้เอทีเอ็มที่ติดเชื้อ แล้วเดินไปที่ตู้เพื่อหยิบเงินสดที่ปล่อยออกมา ฟังดูเหมือนไม่น่าเชื่อ แต่เทคนิคกำลังถูกใช้งานในหลายๆ ที่ทั่วโลกในตอนนี้

ในบล็อกนี้ เราจะแสดงให้คุณเห็นว่าฟังก์ชั่นนี้ทำงานอย่างไร

การเชื่อมต่อโทรศัพท์มือถือกับตู้เอทีเอ็ม

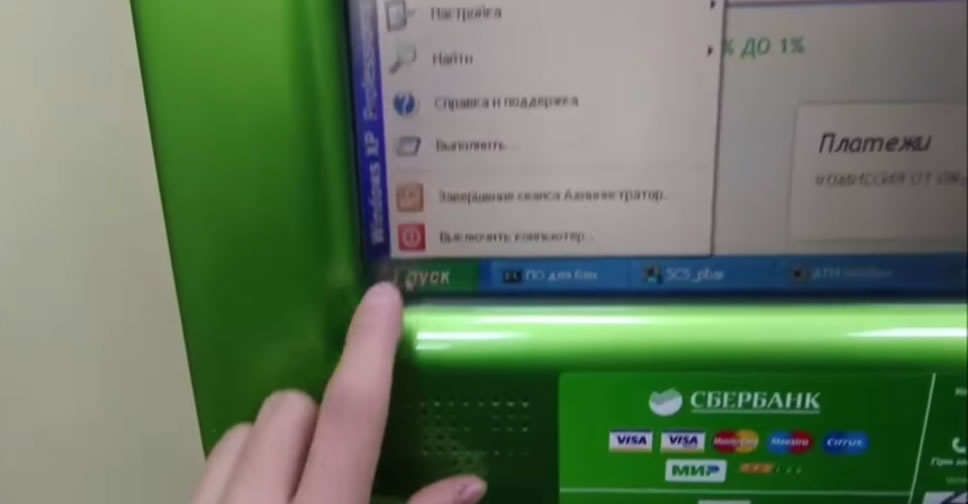

คนร้ายสามารถควบคุมตู้เอทีเอ็มในแบบระยะไกลโดยใช้โทรศัพท์มือถือซึ่งเชื่อมต่ออยู่ภายในตู้เอทีเอ็ม มีหลายวิธีในการเชื่อมต่อโทรศัพท์มือถือเข้ากับตู้เอทีเอ็ม วิธีที่ใช้กันโดยทั่วไปก็คือ การตั้งค่าที่เรียกว่า USB Tethering ซึ่งเป็นการเชื่อมต่ออินเทอร์เน็ตแบบใช้ร่วมกันระหว่างโทรศัพท์และคอมพิวเตอร์ (หรือในกรณีนี้ก็คือตู้เอทีเอ็มนั่นเอง)

ผู้โจมตีจำเป็นที่จะต้องตั้งค่าโทรศัพท์อย่างถูกต้อง เชื่อมต่อโทรศัพท์เข้ากับเอทีเอ็ม และติดตั้ง Ploutus ไว้บนเครื่องเอทีเอ็ม หลังจากที่ดำเนินการตามขั้นตอนเหล่านี้แล้ว ก็จะมีการเชื่อมต่อแบบสองทางอย่างสมบูรณ์ และโทรศัพท์ก็จะพร้อมใช้งาน

เนื่องจากโทรศัพท์ถูกเชื่อมต่อกับเอทีเอ็มผ่านทางพอร์ต USB ดังนั้นโทรศัพท์จึงใช้พลังงานจากการเชื่อมต่อเพื่อชาร์จแบตเตอรี่ของโทรศัพท์ ด้วยเหตุนี้ โทรศัพท์จะมีพลังงานใช้อย่างต่อเนื่อง

ส่งข้อความเอสเอ็มเอสไปยังเอทีเอ็ม

หลังจากที่โทรศัพท์มือถือเชื่อมต่อกับตู้เอทีเอ็ม และการตั้งค่าเสร็จสมบูรณ์ คนร้ายจะสามารถส่งข้อความคำสั่งเอสเอ็มเอสที่เฉพาะเจาะจงไปยังโทรศัพท์ที่เชื่อมต่ออยู่ภายในตู้เอทีเอ็ม เมื่อโทรศัพท์ตรวจพบข้อความใหม่ในรูปแบบที่กำหนด โทรศัพท์ก็จะแปลงข้อความเป็นแพ็คเก็ตข้อมูลเครือข่าย และจะส่งต่อไปยังเครื่องเอทีเอ็มผ่านการเชื่อมต่อสาย USB

ตัวตรวจสอบแพ็คเก็ตเครือข่าย (Network Packet Monitor – NPM) เป็นโมดูลของมัลแวร์ที่ทำหน้าที่เป็นตัวดักจับข้อมูลแพ็คเก็ต โดยจะตรวจสอบแทรฟฟิกเครือข่ายทั้งหมดที่เกิดขึ้นในระบบเอทีเอ็ม ทันทีที่เครื่องเอทีเอ็มที่ติดเชื้อได้รับแพ็คเก็ต TCP หรือ UDP ที่ถูกต้องจากโทรศัพท์ NPM ก็จะวิเคราะห์แพ็คเก็ตนั้นและค้นหา “5449610000583686” ที่ค่าออฟเซ็ตที่เฉพาะเจาะจงภายในแพ็คเก็ต เพื่อประมวลผลแพ็คเก็ตข้อมูลทั้งหมด เมื่อตรวจพบหมายเลขที่เฉพาะเจาะจง NPM ก็จะอ่านเลข 16 หลักถัดไป และใช้ในการสร้างบรรทัดคำสั่งเพื่อรัน Ploutus ตัวอย่างของคำสั่งมีดังนี้:

ใน Ploutus เวอร์ชั่นก่อนหน้า คนร้ายหลักจะต้องเปิดเผยตัวเลขเหล่านี้ให้แก่ขบวนการลักลอบถอนเงิน ซึ่งเปิดโอกาสให้ขบวนการถอนเงินดังกล่าวสามารถฉ้อโกงคนร้ายได้หากทราบรหัสที่ใช้ในการเจาะระบบ แต่ใน Ploutus เวอร์ชั่นนี้ ขบวนการลักลอบถอนเงินไม่เห็นตัวเลข 16 หลัก จึงช่วยให้คนร้ายหลักสามารถควบคุมการถอนเงินสดได้อย่างเบ็ดเสร็จ รหัสที่ว่านี้จะใช้ได้นาน 24 ชั่วโมง

การใช้ข้อความเอสเอ็มเอสเพื่อควบคุมเอทีเอ็มในแบบระยะไกลเป็นวิธีที่สะดวกกว่ามากสำหรับทุกฝ่ายที่เกี่ยวข้อง เพราะมีลักษณะต่อเนื่องและทำงานได้เกือบจะในทันที คนร้ายหลักจะทราบอย่างแน่ชัดว่าขบวนการลักลอบถอนเงินจะได้รับเงินเท่าไร และผู้ถอนเงินไม่จำเป็นต้องยืนเตร่อยู่แถวๆ ตู้เอทีเอ็มเพื่อรอให้เงินสดออกมา คนร้ายและคนหยิบเงินสามารถทำงานประสานกันเพื่อให้เงินออกมาขณะที่คนหยิบเงินกำลังแสร้งทำเป็นกดเงินจากตู้หรือเดินผ่านตู้เอทีเอ็ม

ผสานรวมทุกสิ่งเข้าด้วยกัน

ตอนนี้หลังจากที่เราตรวจสอบรายละเอียดเกี่ยวกับวิธีการก่ออาชญากรรมดังกล่าว ต่อไปนี้คือภาพรวมเกี่ยวกับสิ่งต่างๆ ที่ประกอบเข้าด้วยกัน

ภาพรวมกระบวนการ

1. ผู้โจมตีติดตั้ง Ploutus บนเครื่องเอทีเอ็ม และเชื่อมต่อโทรศัพท์มือถือเข้ากับเครื่องโดยใช้สาย USB

2. ผู้ควบคุมส่งข้อความเอสเอ็มเอส 2 ข้อความไปยังโทรศัพท์มือถือภายในตู้เอทีเอ็ม

1. เอสเอ็มเอสข้อความที่ 1 ต้องประกอบด้วยรหัสเปิดใช้งานที่ถูกต้อง เพื่อเปิดใช้ Ploutus ในเอทีเอ็ม

2. เอสเอ็มเอสข้อความที่ 2 ต้องประกอบด้วยคำสั่งจ่ายเงินที่ถูกต้อง เพื่อสั่งให้ปล่อยเงินออกมา

3. โทรศัพท์ตรวจพบข้อความเอสเอ็มเอสที่ส่งเข้ามา และส่งต่อไปยังเครื่องเอทีเอ็มในรูปแบบของแพ็คเก็ต TCP หรือ UDP

4. ในตู้เอทีเอ็ม โมดูลตัวตรวจสอบแพ็คเก็ตเครือข่ายจะได้รับแพ็คเก็ต TCP/UDP และหากมีคำสั่งที่ถูกต้อง ก็จะเรียกใช้ Ploutus

5. Ploutus ทำให้เอทีเอ็มปล่อยเงินสดออกมา จำนวนเงินสดที่ออกมาถูกกำหนดค่าไว้แล้วภายในมัลแวร์

6. ขบวนการลักลอบโอนเงินจะหยิบเงินสดจากตู้เอทีเอ็ม

เราสามารถจำลองการโจมตีนี้ในห้องแล็บของเรา โดยใช้เครื่องเอทีเอ็มของจริงที่ติดเชื้อมัลแวร์ Ploutus ดังนั้นเราจึงสามารถแสดงภาพการโจมตีนี้ในวิดีโอสั้นๆ ของเรา

ในการสาธิตนี้ เราใช้มัลแวร์ Ploutus แต่ทีมงานฝ่ายรักษาความปลอดภัยของไซแมนเทคตรวจพบมัลแวร์นี้ในหลากหลายรูปแบบซึ่งมุ่งโจมตีระบบเอทีเอ็ม ในกรณีของ Ploutus ผู้โจมตีพยายามที่จะขโมยเงินสดจากภายในตู้เอทีเอ็ม อย่างไรก็ตาม มัลแวร์บางชนิดที่เราวิเคราะห์พยายามที่จะขโมยข้อมูลบัตรของลูกค้าและรหัส PIN ขณะที่ซอฟต์แวร์อันตรายอื่นๆ จะทำให้คนร้ายสามารถโจมตีคนกลางได้ เห็นได้ชัดว่าผู้โจมตีมีแนวคิดที่แตกต่างกันเกี่ยวกับวิธีการขโมยเงินจากตู้เอทีเอ็ม

จะสามารถปกป้องเครื่องเอทีเอ็มได้อย่างไร

เครื่องเอทีเอ็มที่ทันสมัยมีฟีเจอร์การรักษาความปลอดภัยที่ปรับปรุงดีขึ้น เช่น ฮาร์ดไดรฟ์ที่เข้ารหัส ซึ่งสามารถป้องกันเทคนิคการติดตั้งแบบนี้ แต่สำหรับเครื่องเอทีเอ็มรุ่นเก่าที่ยังคงรัน Windows XP การป้องกันการโจมตีในลักษณะนี้อาจเป็นเรื่องท้าทายมากกว่า โดยเฉพาะอย่างยิ่งเมื่อตู้เอทีเอ็มถูกติดตั้งไว้ในสถานที่ห่างไกล ปัญหาอีกประการหนึ่งที่จะต้องแก้ไขก็คือ ความปลอดภัยทางกายภาพของคอมพิวเตอร์ภายในตู้เอทีเอ็ม แม้ว่าเงินในตู้เอทีเอ็มถูกเก็บไว้ในตู้เซฟ แต่โดยทั่วไปแล้วคอมพิวเตอร์ไม่ได้ถูกเก็บไว้ในตู้เซฟ เนื่องจากเครื่องเอทีเอ็มรุ่นเก่ามีความปลอดภัยไม่เพียงพอ ดังนั้นผู้โจมตีจึงถือไพ่เหนือกว่า

ธนาคารสามารถดำเนินมาตรการบางอย่างเพื่อป้องปรามการก่ออาชญากรรม เช่น:

- อัพเกรดเป็นระบบปฏิบัติการที่รองรับ เช่น Windows 7 หรือ 8

- จัดหาการป้องกันทางกายภาพที่เพียงพอ และติดตั้งกล้องวิดีโอวงจรปิดเพื่อตรวจสอบดูแลตู้เอทีเอ็ม

- ล็อคไบออส (BIOS) เพื่อป้องกันการบูตจากสื่อที่ไม่ได้รับอนุญาต เช่น ซีดีรอม หรือ USB สติ๊ก

- ใช้การเข้ารหัสดิสก์ทั้งหมด เพื่อป้องกันการแก้ไขการตั้งค่าและข้อมูลในดิสก์

- ใช้โซลูชั่นการล็อคระบบ เช่น Symantec Data Center Security: Server Advanced (เดิมใช้ชื่อว่า Critical System Protection)

มาตรการเหล่านี้จะเพิ่มความยากลำบากให้แก่ผู้โจมตีในการเจาะระบบเอทีเอ็ม นอกเสียจากว่าจะมีการร่วมมือกับคนวงในโซลูชั่นการปกป้องผู้บริโภค อุปกรณ์เชื่อมต่อ และเซิร์ฟเวอร์ จะยังคงสนับสนุนระบบ Windows XP ในช่วงอนาคตอันใกล้ แต่เราขอแนะนำให้ผู้ใช้ Windows XP อัพเกรดเป็นระบบปฏิบัติรุ่นใหม่โดยเร็วที่สุดเท่าที่จะเป็นไปได้