ทีมวิเคราะห์และวิจัย แคสเปอร์สกี้ แลป ประกาศการค้นพบ เดอะ โพไซดอน กรุ๊ป (the Poseidon Group) ตัวการภัยจารกรรมไซเบอร์ขั้นแอดว้านซ์ที่ป่วนทั่วโลกออกปฏิบัติการมาตั้งแต่ปี 2005 วางตัวเชิงพานิชย์สามารถซื้อขายได้ ทำให้ เดอะโพไซดอนกรุ๊ปโดดเด่นกว่ากลุ่มอื่นๆ สามารถปรับแต่งมัลแวร์ สร้างลายเซ็นดิจิตอล พร้อมใบรับรองที่ปลอมขึ้นมาอย่างแนบเนียนจนสามารถที่จะเล็ดลอดไปโจรกรรมข้อมูลลับสำคัญๆ จากเหยื่อเป้าหมายเพื่อขู่กรรโชกบังคับให้ทำธุรกิจด้วยตามที่ต้องการ นอกจากนั้น มัลแวร์นี้ออกแบบให้ทำงานบนเครื่องที่ลงวินโดวส์เวอร์ชั่นอังกฤษและบราซิลเลี่ยน-โปรตุเกสโดยเฉพาะ ถือเป็นภัยคุกคามแบบมีเป้าหมายตัวแรกเลยทีเดียว

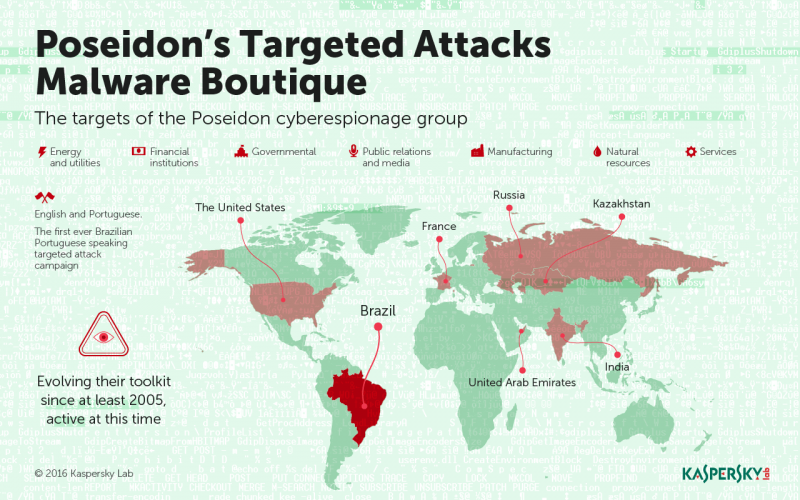

พบองค์กรที่ตกเป็นเป้าหมาย อย่างน้อยถึง 35 ราย ทั้งภาคการเงินและหน่วยงานของรัฐ โทรคมนาคม ภาคการผลิต พลังงานและบริษัทบริการสาธารณูปโภค รวมทั้งบริษัทสื่อและประชาสัมพันธ์ ผู้เชี่ยวชาญจากแคสเปอร์สกี้ แลปยังได้ตรวจพบการบุกจู่โจมบริษัทที่ให้บริการแก่ลูกค้าที่เป็นผู้บริหารขององค์กรระดับสูงซึ่งเหยื่อระดับนี้พบในประเทศเหล่านี้:

- สหรัฐอเมริกา

- ฝรั่งเศส

- คาซัคสถาน

- อาหรับเอมิเรตส์

- อินเดีย

- รัสเซีย

อย่างไรก็ตาม การแพร่กระจายหาเหยื่อจะเอนเอียงมาจากบราซิลเสียส่วนมาก เนื่องจากเหยื่อส่วนมากมีการร่วมทุนหรือทำธุรกิจลักษณะเป็นพาร์ตเนอร์กัน

ลักษณะพิเศษเฉพาะตัวอย่างหนึ่งของเดอะโพไซดอนกรุ๊ปคือการสำรวจหาระบบเครือข่ายของคอร์ปอเรทแบบโดเมนเบส (domain-based corporate networks) จากรายงานการวิเคราะห์ของแคสเปอร์สกี้ แลป เดอะโพไซดอนกรุ๊ปอาศัยสเปียร์ฟิชชิ่งอีเมล์ด้วยไฟล์ RTF/DOC และมักจะเป็นไฟล์หลอกล่อเรื่องเกี่ยวกับทรัพยากรบุคคล (usually with a human resources lure) ที่จะแอบหยอดไบนารี่ร้ายกาจเข้าสู่ระบบของเหยื่อเมื่อเหยื่อคลิกไฟล์นั้น อีกหนึ่งอย่างที่ค้นพบ คือ สตริงในเวอร์ชั่นภาษาบราซิลเลี่ยน-โปรตุเกส จากข้อมูลที่ค้นพบ กรุ๊ปนี้ชื่นชอบระบบเวอร์ชั่นภาษาบราซิลเลี่ยนมากเป็นพิเศษ ซึ่งเป็นรูปแบบที่ยังไม่เคยพบมาก่อน

เมื่อเครื่องคอมพิวเตอร์ติดเชื้อมัลแวร์ จะทำการรายงานตัวไปยังเซิร์ฟเวอร์คอมมานด์และคอนโทรลก่อนที่จะเริ่มปฏิบัติการที่มีความซับซ้อนเชิงคู่ขนาน ในเฟสแรกของการบุกรุกนี้มักจะใช้เครื่องมือที่สามารถดักเก็บข้อมูลประเภทต่างๆ ได้รุนแรงในแบบอัตโนมัติ ไม่ว่าจะเป็นข้อมูลสำคัญส่วนตัว นโยบายบริหาร แม้แต่ข้อมูลการล็อคเข้าระบบเพื่อนำมาใช้ประโยชน์ในการแอบซ่อนกลับเข้ามายังระบบได้ดียิ่งขึ้นกว่าเดิม และเพื่อให้การทำงานของมัลแวร์ดียิ่งขึ้นไปอีกนั่นเอง ด้วยพฤติกรรมเช่นนี้ ผู้บุกรุกมักจะรู้แอพพลิเคชั่นหรือคอมมานด์ที่ตนสามารถจะใช้ก่อการร้ายได้โดยไม่ทำให้ผู้ดูแลระบบรู้ตัวเสียก่อน ทั้งในระหว่างปฏิบัติการคู่ขนานและการคัดกรอง

ข้อมูลที่รวบรวมดักเก็บมาได้นั้นจะถูกนำมาใช้งานโดยธุรกิจบังหน้าเพื่อล่อหลอกบริษัทเหยื่อเป้าหมายให้ทำสัญญากับเดอะโพไซดอนกรุ๊ป แต่งตั้งให้เป็นที่ปรึกษาด้านระบบความปลอดภัย ภายใต้การข่มขู่ว่าหากไม่ยินยอมตาม ก็จะนำข้อมูลการติดต่อธุรกิจที่มีลับลมคมในที่ดักเก็บไปได้เหล่านั้นมาใช้เล่นงานเพื่อให้เกิดประโยชน์แก่ทางโพไซดอนเอง

“เดอะโพไซดอนกรุ๊ปเป็นทีมที่ปฏิบัติการมานานและทำงานได้บนโดเมนทุกแบบ: บนบก อากาศ และทางน้ำ ศูนย์คอมมานด์และคอนโทรลบางศูนย์ถูกพบว่าซุกซ่อนอยู่ในผู้ให้บริการอินเทอร์เน็ตที่ให้บริการอินเตอร์เน็ตแก่เรือเดินสมุทร การติดต่อสื่อสารไร้สาย รวมทั้งซ่อนอยู่ในผู้ให้บริการสื่อสารทั่วไปอีกด้วย” ดิมิทรี เบสตูเชฟ ผู้อำนวยการ ทีมวิเคราะห์และวิจัย แคสเปอร์สกี้ แลป ภูมิภาคละตินอเมริกา กล่าว “นอกจากนี้ ยังพบการฝังตัวแอบซ่อนหลายที่ที่มีช่วงเวลาการทำงานเพียงสั้นๆ ซึ่งมีส่วนช่วยสนับสนุนปฏิบัติการของกรุ๊ปในการทำงานในต่อเนื่องระยะยาวและไม่ถูกตรวจจับได้นั่นเอง”

เนื่องจากเดอะโพไซดอนกรุ๊ปปฏิบัติการอาละวาดก่อความเดือดร้อนมากว่าสิบปีแล้ว เทคนิคที่ใช้ออกแบบการฝังตัวมีการพัฒนามาจนเป็นการยากมากที่นักวิจัยจะหาตัวเชื่อมโยงเพื่อระบุตัวตน และปะติดปะต่อภาพรวมทั้งหมดได้ อย่างไรก็ตาม จากหลักฐานที่เก็บรวบรวมมาอย่างระมัดระวังโดยตลอด และทำงานร่วมกับผู้เชี่ยวชาญในการออกแบบภัยคุกคามไซเบอร์ รวมทั้งสร้างตารางเวลาเลียนแบบศึกษาพฤติกรรมของผู้ร้ายขึ้นมาใหม่นั้น ผู้เชี่ยวชาญจากแคสเปอร์สกี้ แลปจึงสามารถที่จะตรวจจับร่องรอยที่ไม่เคบพบมาก่อนได้เมื่อกลางปี 2015 ซึ่งเป็นร่องรอยของผู้ออกแบบภัยคุกคามกลุ่มเดียวกัน นั่นคือ เดอะโพไซดอนกรุ๊ป นั่นเอง

ผลิตภัณฑ์จากแคสเปอร์สกี้ แลปสามารถตรวจจับและลบคอมโพเน้นท์ที่ได้ตรวจพบแล้วของเดอะโพไซดอนกรุ๊ปได้ทุกเวอร์ชั่น